Windows(사용자 실행 프로세스)

다음은 부모 프로세스 msedge가 자식 프로세스 identity_helper를 실행한 내역.

엘라스틱과 마찬가지로 스플렁크 역시 윈도우 기본 이벤트는 계정 이름 필드(첫 번째 위치)를 보면 된다.

Sysmon(시스템 실행 프로세스)

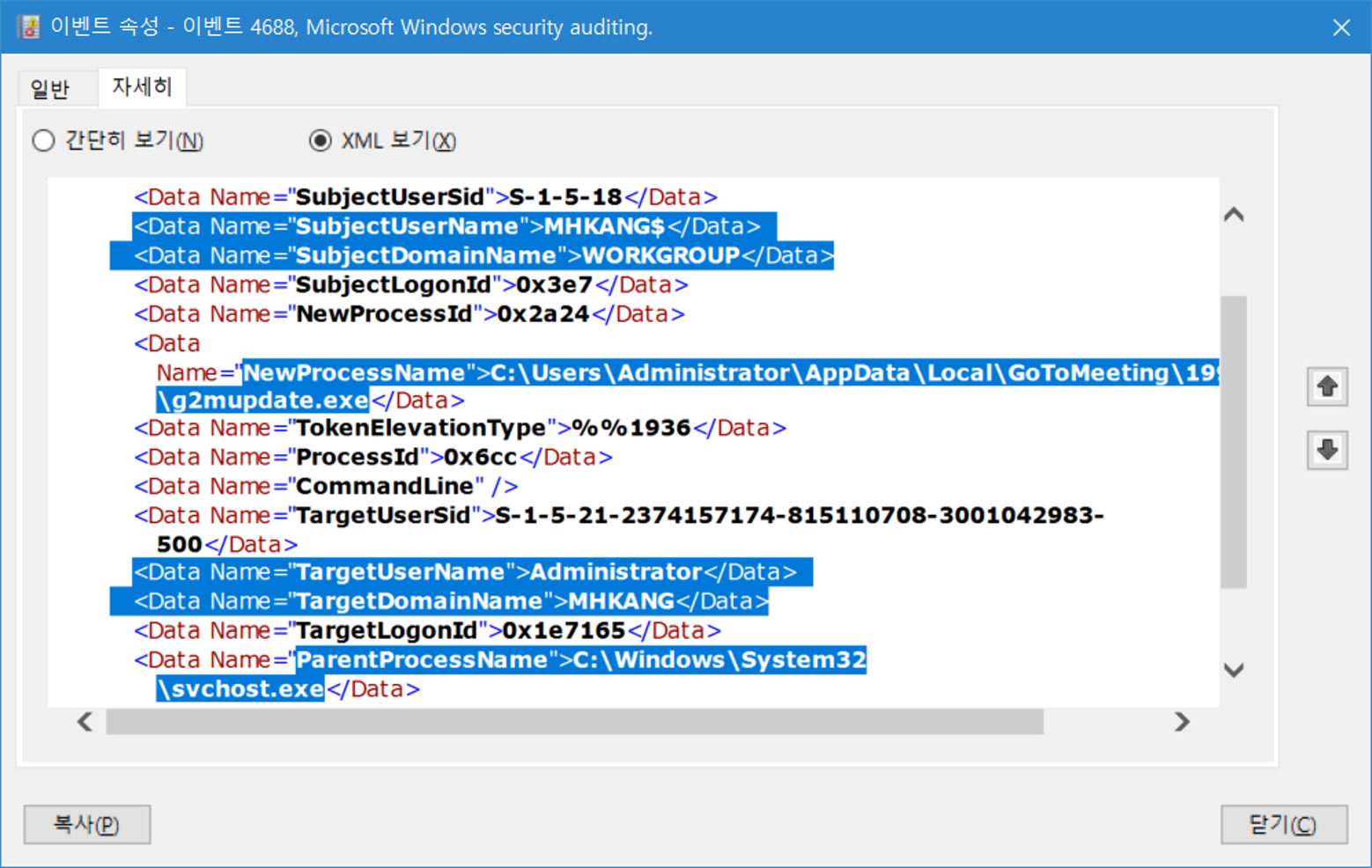

부모 프로세스 svchost가 자식 프로세스 g2mupdate를 실행한 내역이 기록된 이벤트 1.

sysmon은 이벤트 계정 정보를 도메인/이름으로 분리하지 않고, subject로 보이는(?) 계정 정보를 User 필드의 첫 번째 위치에, target 계정 정보는 두 번째 위치에 저장한다.

시스템 계정이 실행했을 때는 윈도우 기본 이벤트와 마찬가지로 계정 이름 필드(첫 번째)를 보면 됨.

24.06.16

엘라스틱 기준으로 간다.

관련 글

댓글 없음:

댓글 쓰기