다음은 프로세스가 unknown인 sysmon 이벤트 3의 목적지 통계. 대부분 아마존 대역.

다음은 unknown process 급증 때 트래픽 캡쳐 내역. python3 다수 발생.

unknown process와 python3의 네트워크 발생량도 상당 부분 일치한다.

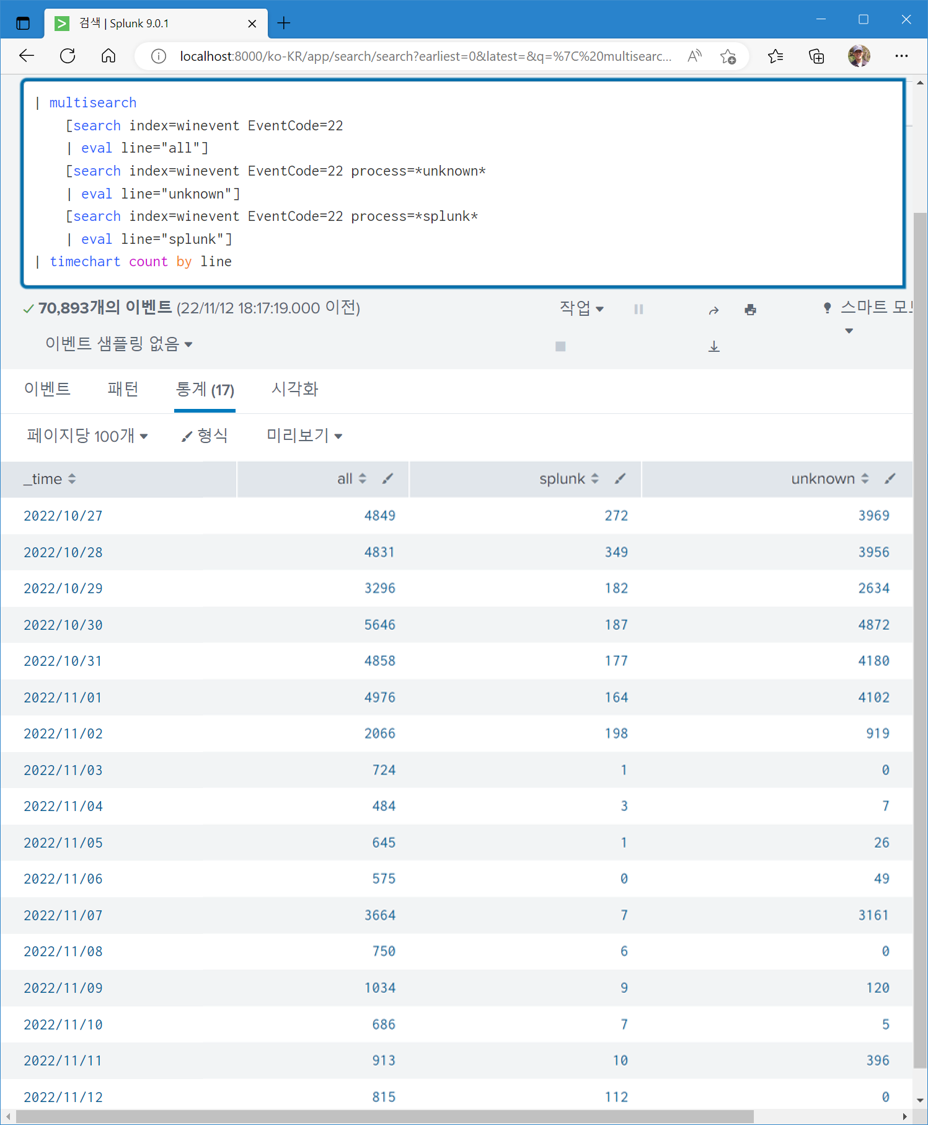

다음은 sysmon 이벤트 22의 unknown process 발생 현황. 전체 및 unknown process 발생량이 살아남은(?) splunk 경로 정보량에 비례한다.

sysmon 이벤트의 unknown process 발생이 전반적인 현상이 아니라, python3 프로세스에 국한될 가능성이 높다는 얘기. 실제 unknown process를 제외한 발생량은 일정한 편이다.

버전 9에서 python3 프로세스 활용이 늘어난 모양. 그런데 해당 발생량을 sysmon이 버거워하나 보다. sysmon 네트워크, DNS 이벤트에서 python3을 아예 배제하기로 함. 스플렁크가 나쁜 짓은 안하겠지(..)

<Sysmon schemaversion="4.50"> <!-- Capture all hashes --> <HashAlgorithms>*</HashAlgorithms> <EventFiltering> <FileDelete onmatch="include"/> <ClipboardChange onmatch="include"/> <ProcessCreate onmatch="exclude"/>

<ProcessTerminate onmatch="exclude"/> <ProcessTampering onmatch="exclude"/> <ProcessAccess onmatch="exclude"/> <FileCreateTime onmatch="exclude"/> <FileCreate onmatch="exclude"/> <FileCreateStreamHash onmatch="exclude"/> <NetworkConnect onmatch="exclude"> <Image condition="is">C:\Splunk\bin\python3.exe</Image> </NetworkConnect> <DriverLoad onmatch="exclude"/> <ImageLoad onmatch="exclude"/> <CreateRemoteThread onmatch="exclude"/> <RawAccessRead onmatch="exclude"/> <RegistryEvent onmatch="exclude"/> <PipeEvent onmatch="exclude"/> <WmiEvent onmatch="exclude"/> <DnsQuery onmatch="exclude"> <Image condition="is">C:\Splunk\bin\python3.exe</Image> <Image condition="is">C:\Windows\Sysmon64.exe</Image> </DnsQuery> </EventFiltering></Sysmon>그런데 이것도 sysmon이 프로세스를 놓치지 않아야 효과 있는 거 아닌가?

관련 글

댓글 없음:

댓글 쓰기